Login thông qua Azure Active Directory

Giới thiệu

Azure Active Directory là dịch vụ quản lý user của Microsoft. Phoebus có thể sử dụng dịch vụ này để login vào Phoebus Web, Phoebus Desktop và Phoebus Mobile.

Khi sử dụng Azure AD để login, admin của Azure AD có thể sử dụng các phương pháp xác thực bằng mật khẩu hoặc multifactor authentication.

Login từ Phoebus Web

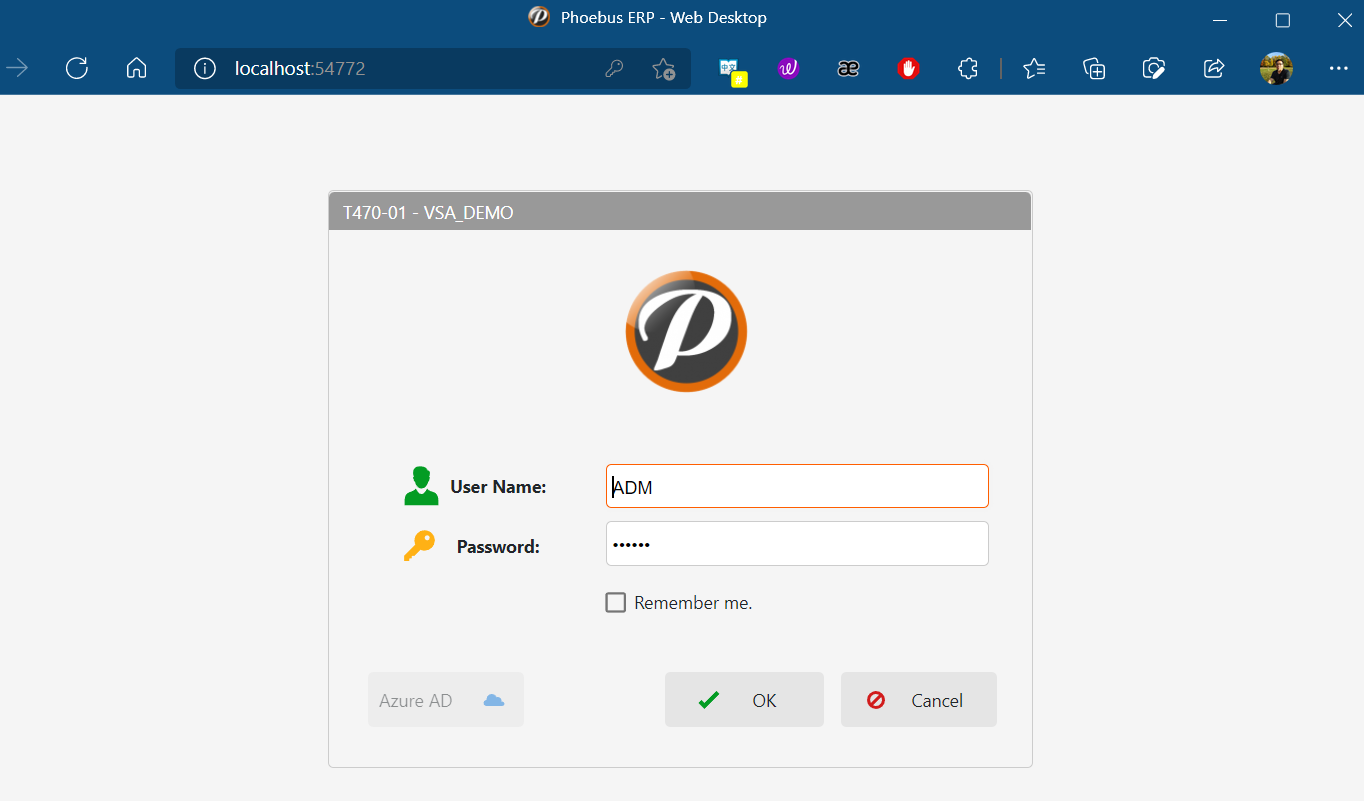

Khi login vào ứng dụng Phoebus Web. Bên cạnh các hình thức login có sẵn, user có thể login thông qua Azure Active Directory nếu nút lệnh Azure AD không bị mờ đi.

Nút này sẽ hoạt động khi các điều kiện sau được thỏa mãn:

Phoebus Web chạy với giao thức https. Đây là yêu cầu từ Microsoft vì quá trình đăng nhập phải được thực hiện qua kênh mã hóa.

Công ty sử dụng đã khai báo chương trình Phoebus Web trên portal quản trị Azure AD của mình.

File Web.config phải được khai báo 2 tham số mà portal Azure AD cung cấp:

- TenantId - là mã số công ty sử dụng Phoebus Web trong Azure.

- Application ID - là mã chương trình mà quản trị Azure AD cấp phép cho Phoebus Web hoạt động.

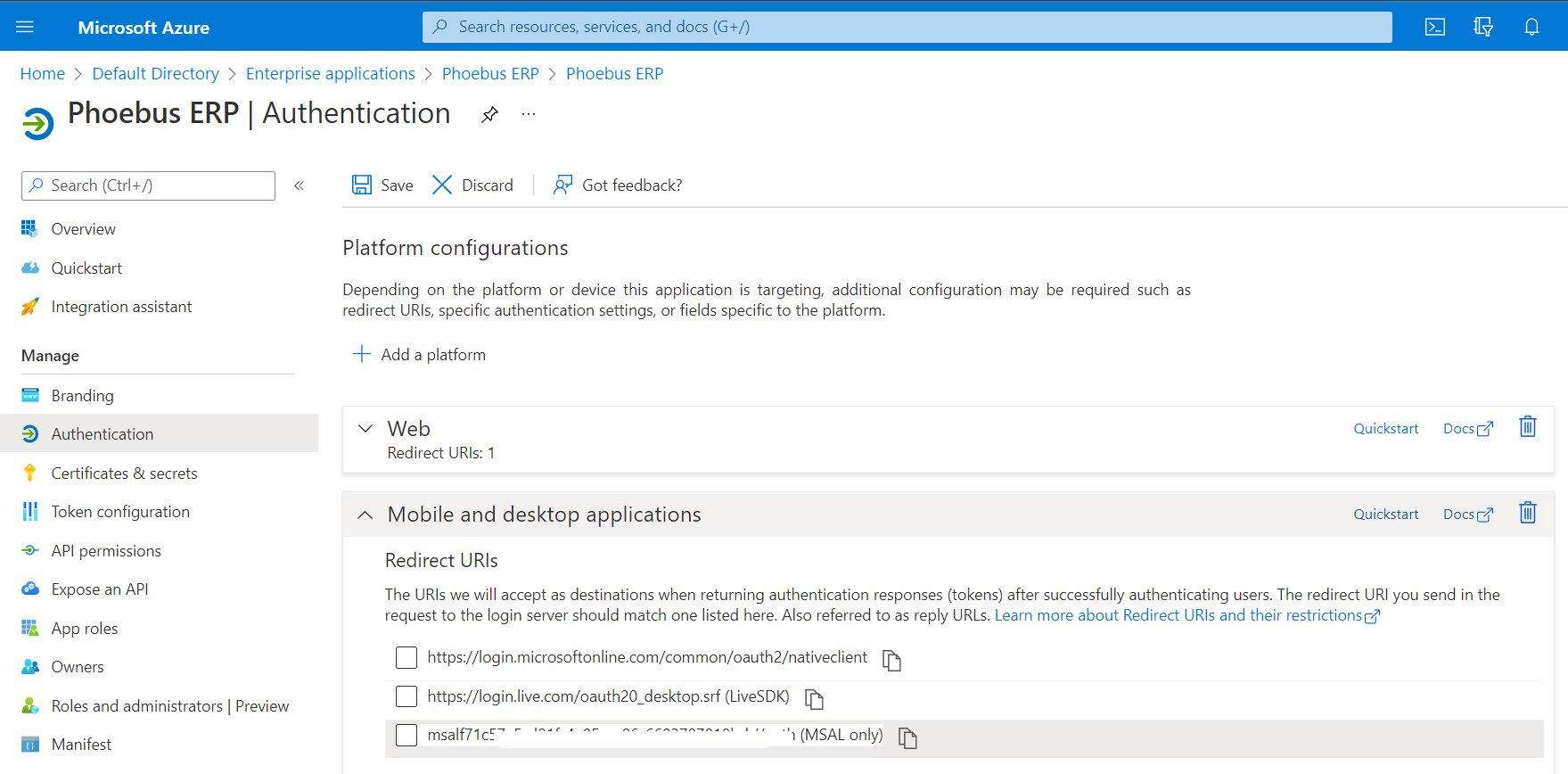

1. Khai báo Phoebus Web trong Portal Azure

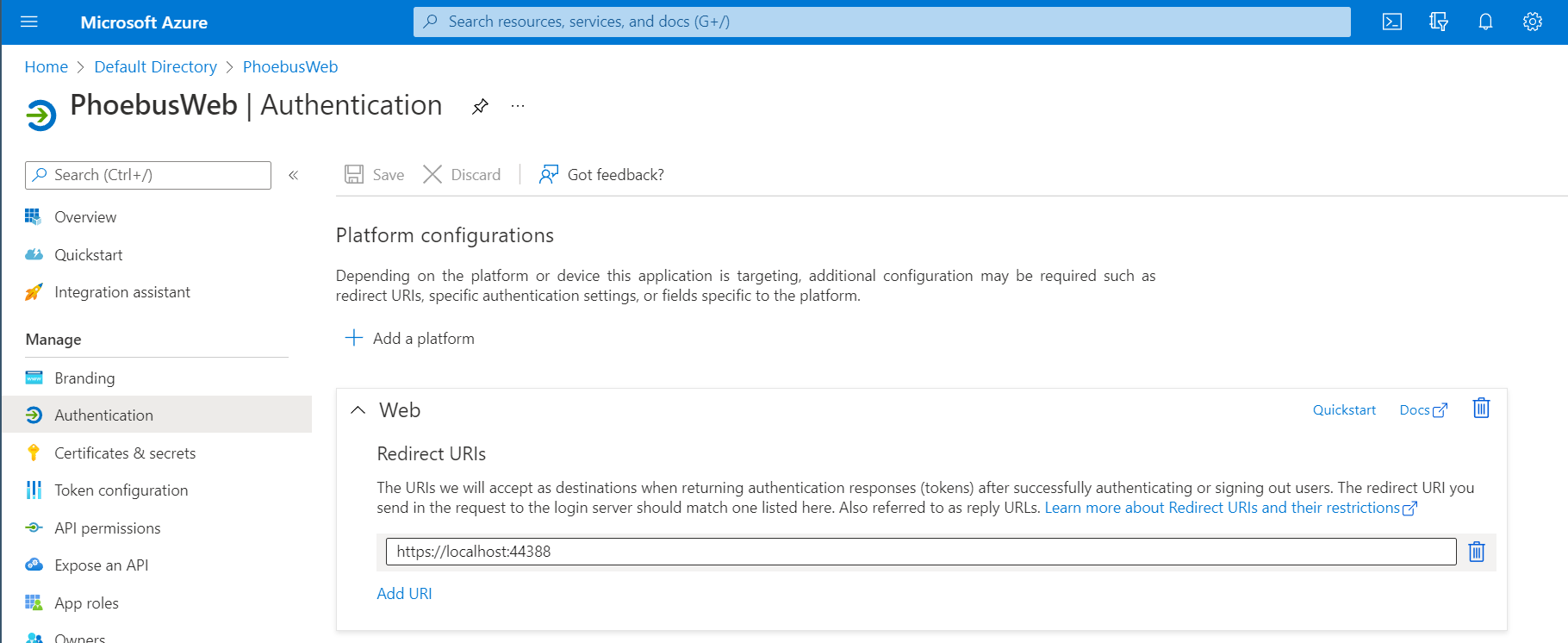

⚠️ Chú ý Trước khi thực hiện khai báo chương trình Phoebus Web, việc đầu tiên ta cần ghi lại địa chỉ url https mà ta dùng để chạy Phoebus Web từ browser.

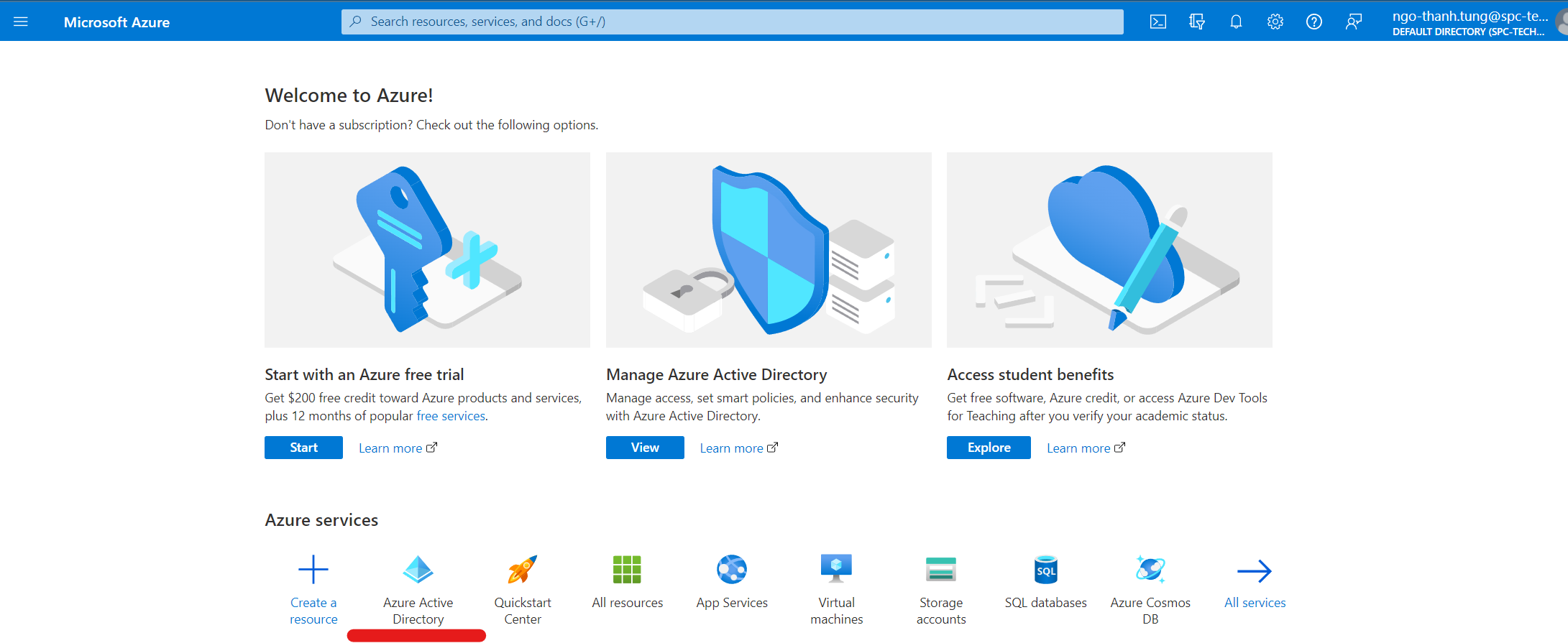

Người quản trị Azure AD phải login vào Azure Portal và làm 2 việc sau khi khai báo cho phép Phoebus Web sử dụng dich vụ Azure AD của mình:

a. Đăng ký Phoebus Web

Mở Azure Active Directory

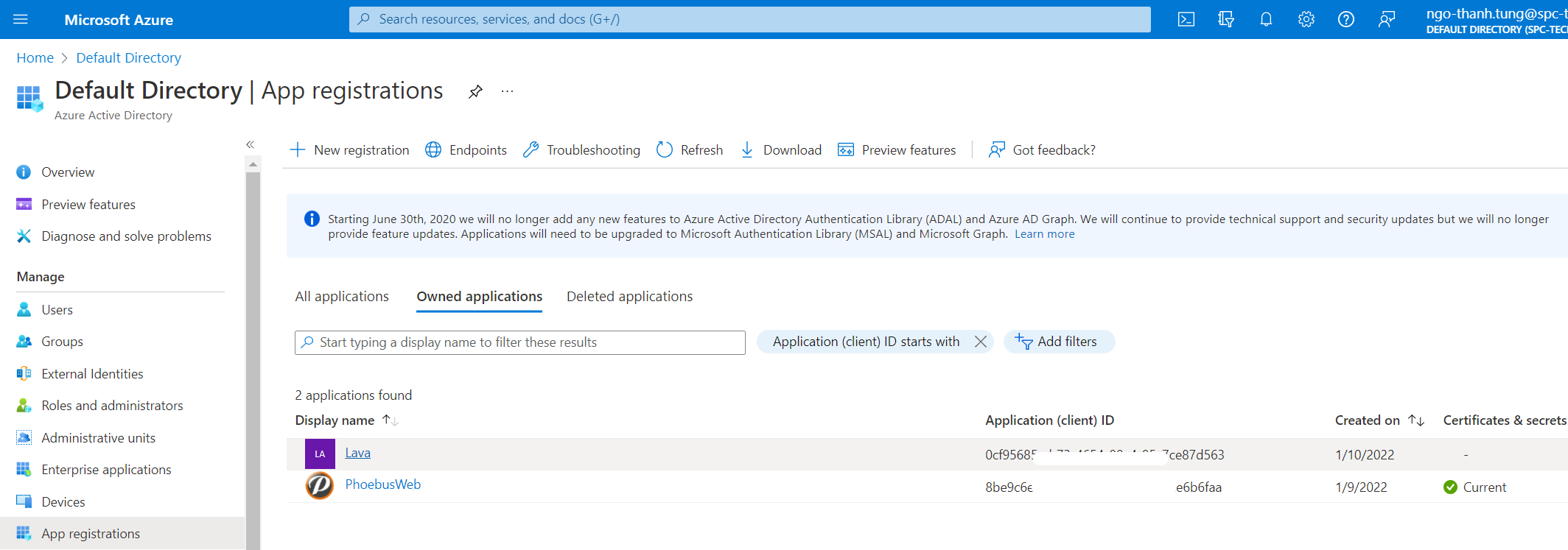

Chọn mục App registrations và thực hiện lệnh New registration

Khi khai báo Phoebus Web, quan trọng nhất là khai báo địa chỉ quay lại (Redirect URIs) sau khi xác thực. Địa chỉ này phải là url https mà ta dùng để chạy Phoebus Web từ browser.

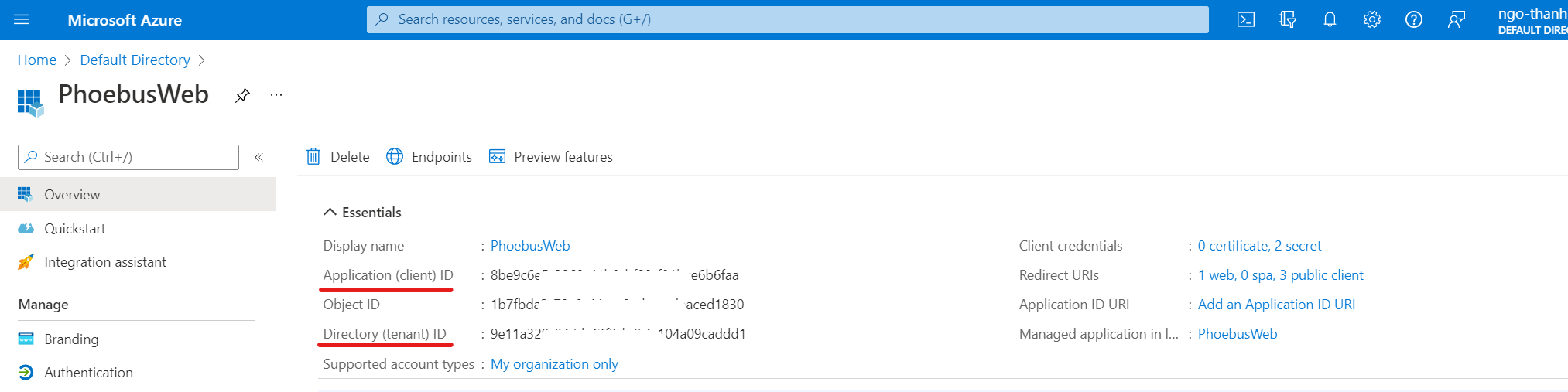

⚠️ Chú ý Sau khi khai báo ứng dụng. Người quản trị cần ghi lại các thông tin sau để cung cấp cho Phoebus Web:

+ Application (client) ID

+ Directory (tenant) ID

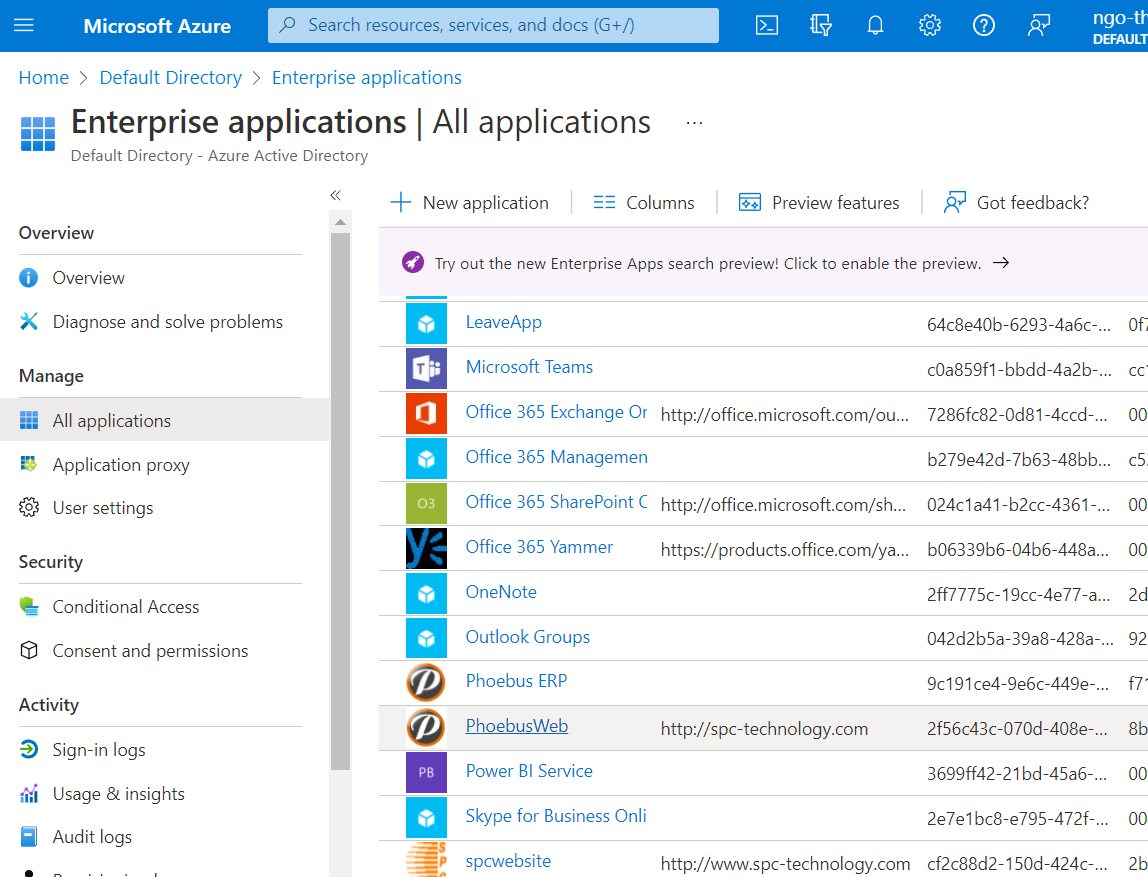

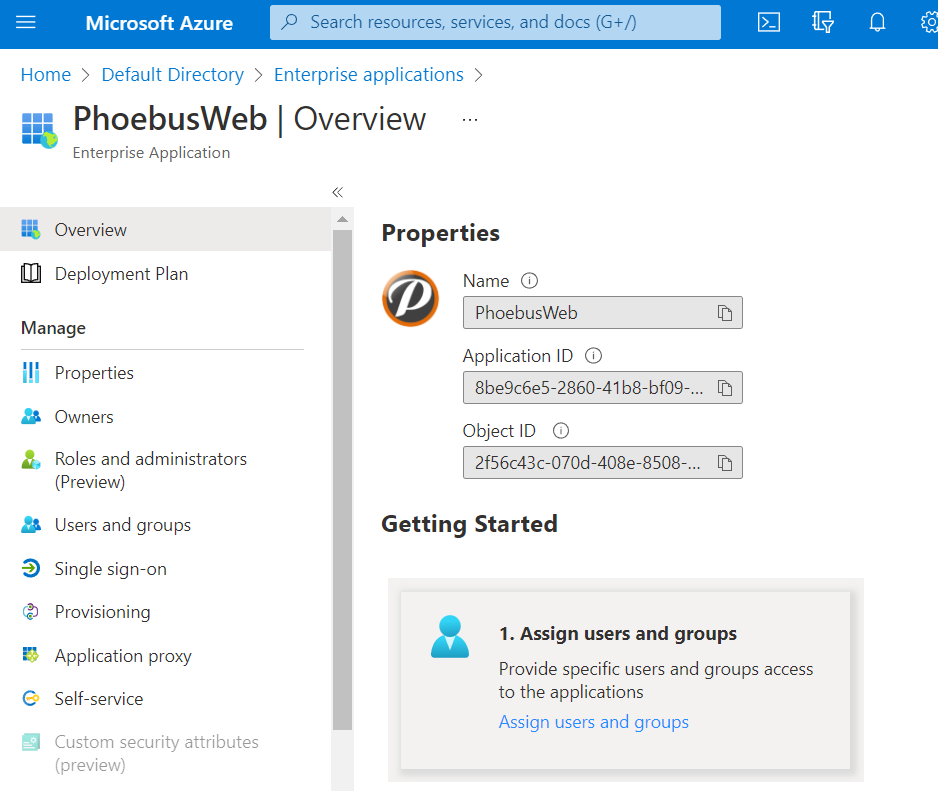

b. Ban quyền cho những user sẽ sử dụng Phoebus Web.

Khi khai báo ở mục App registrations, Phoebus Web sẽ được copy sang mục Enterprise applications. Ta cần mở App bên đó để thêm user

Sử dụng lệnh Assign users and groups để thêm danh sách những người sẽ sử dụng Phoebus Web

2. Khai báo Application ID và tenant ID trong cấu hình Phoebus Web

Mở file Web.config thêm 3 dòng vào section appSettings và nhập 2 giá trị mà Azure AD admin cung cấp vào dòng 2 và 3 như hình bên dưới:

<?xml version="1.0" encoding="utf-8"?>

<!--

For more information on how to configure your ASP.NET application, please visit

http://go.microsoft.com/fwlink/?LinkId=169433

-->

<configuration>

<connectionStrings>

.....

</connectionStrings>

<appSettings>

...

<add key="ida:AADInstance" value="https://login.microsoftonline.com/" />

<add key="ida:TenantId" value="9e11a329-xxxxxxxxxxxxxxxxx-9caddd1" />

<add key="ida:ClientId" value="8be9c6e5-xxxxxxxxxxxxxxxxx-e6b6faa" />

</appSettings>

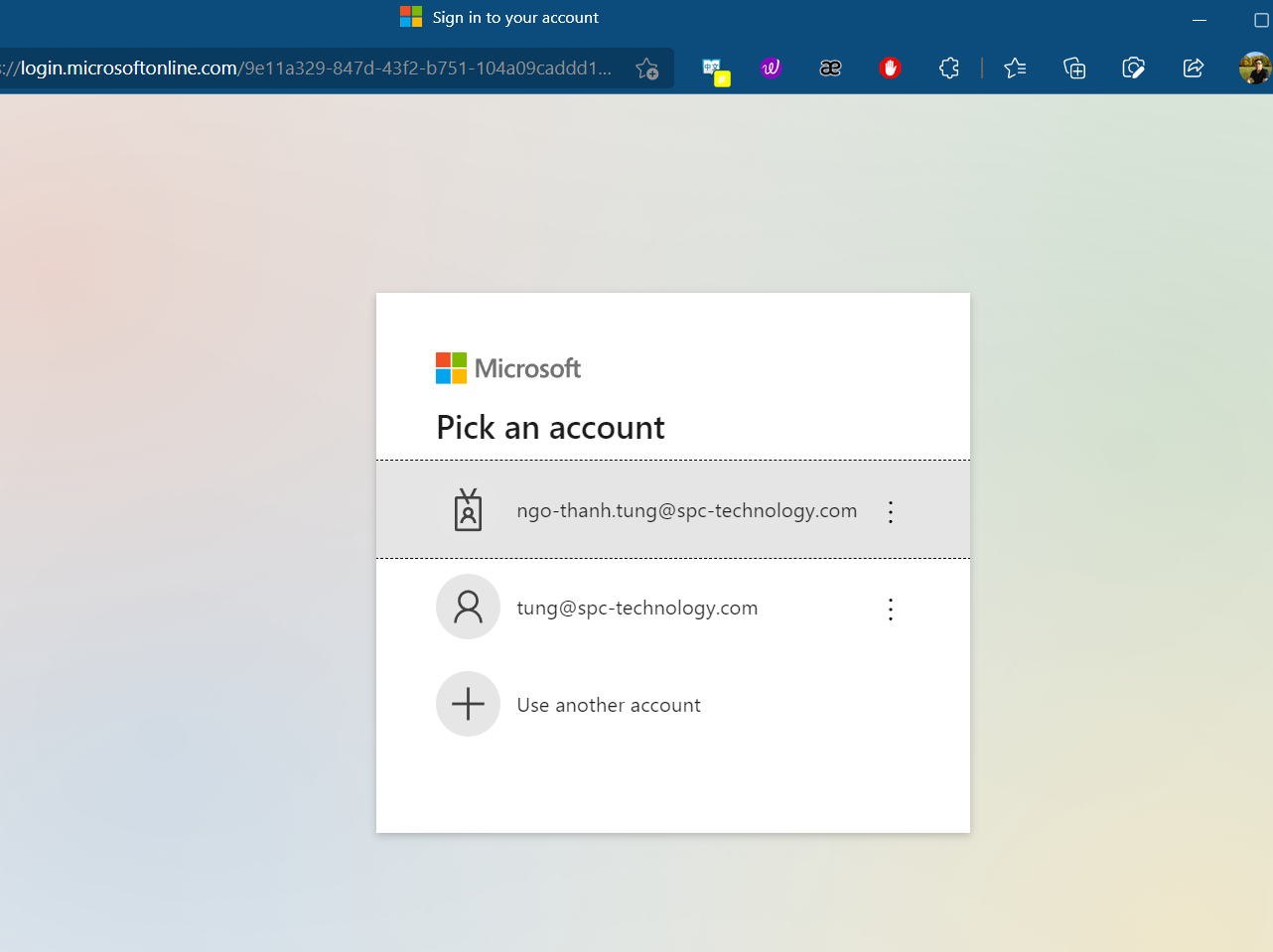

3. Login

Sau khi thiết lập xong nút Azure AD sẽ sáng lên và cho phép user đăng nhập bằng tài khoản AD của mình.

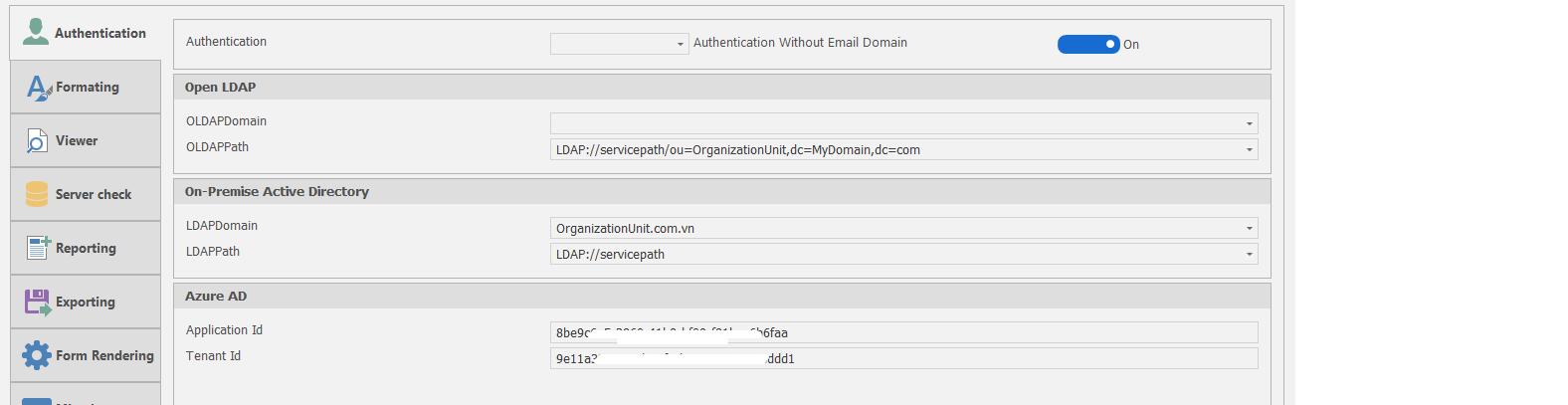

Login từ Phoebus Desktop v 4.7.7.039

Để sử dụng Single Sign On với Phoebus Desktop. Ta cũng cần đăng ký ở Azure Portal giống ứng dụng Web.

Khi có 2 tham số TenantId và ApplicationId, ta đặt chúng vào các trường tương ứng của chức năng SystemSettings

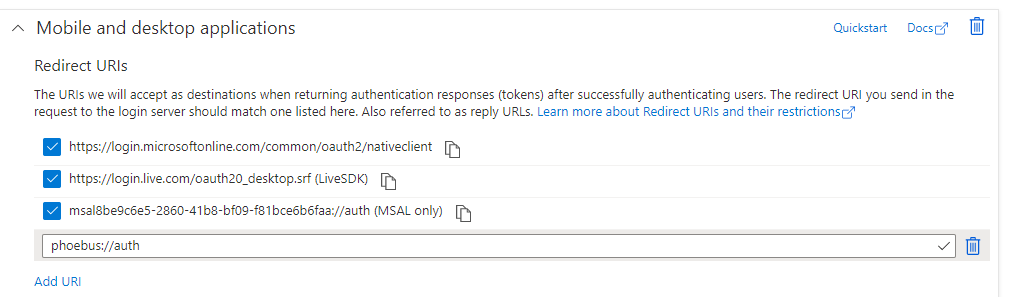

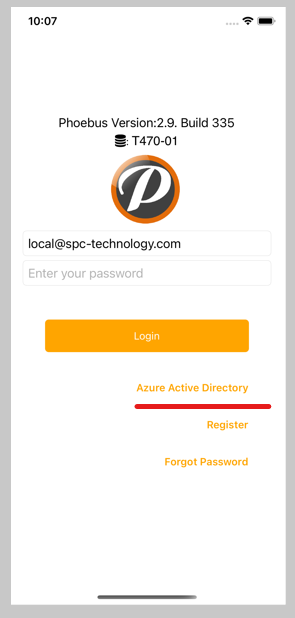

Login từ Phoebus Mobile v2.9

⚠️ Chú ý

Để sử dụng Single Sign On với Phoebus Mobile (iOS, Android), ta cần cài đặt Redirect Uri là

phoebus://auth

Sau khi setup SystemSettings. Tương tự Phoebus Desktop, Phoebus Mobile sẽ cho phép đăng nhập Single Sign On thông qua Azure AD.

Xem thêm

Updated on : 2022-01-26 22:15:09. by : . at T470-01.

Topic : AzureAD